2024年6月25日

何もない組み込み環境でDOOMを動かす - その2 - 組み込み環境への移植方針

目次: RISC-V

DOOMのクローン実装prboom2を組み込み環境に移植する話です。前回はLinux上で動作確認しました。今回は想定する組み込み環境と移植作戦&移植です。

組み込み環境への移植作戦

想定する組み込み環境は下記のとおりです。

- CPU、メモリ

- I/O: UARTのみ

- 画面出力: なし

- ファイル: なし

- サウンド: なし

- ジョイスティック入力: なし

改造元にするコードは何でも良いですけど、私は動作するコードから出発した方がやりやすいので、前回Linux上で動作を確認した実装(src/SDL/*)をベースに改造します。移植にあたって障害となりそうなものは、

- SDL

- サウンド機能

- ジョイスティック入力

- ファイルアクセス機能

- 画面描画機能

この辺の機能が移植先の組み込み環境に存在しないことです。順番に対処しましょう。

SDL、サウンド機能、ジョイスティック入力への対処

SDL(Simple DirectMedia Layer、公式サイトへのリンク、リポジトリへのリンク)はC/C++から簡単にグラフィクスや音声、各種入力機能が利用できる、素敵なライブラリです。が、しかし移植先の環境にSDLなど高等なものはないのでSDLを使用している箇所は削除します。

メイン(src/SDL/i_main.c)、サウンド(src/SDL/i_sound.c)、画面(src/SDL/i_video.c)とジョイスティック入力(src/SDL/i_joy.c)はSDL.hをインクルードか、SDLの構造体やマクロを使用していてコンパイルエラーになるので、エラーになる箇所を全て削除します。

サウンド(src/SDL/i_sound.c)、とジョイスティック入力(src/SDL/i_joy.c)は動作しなくても問題を起こさないように、常に成功もしくは無意味な値を返すように改造します。

ファイルアクセス機能への対処

ゲームエンジンを動作させるにはprboom2ビルド時に生成されるprboom.wadとIWADファイル(オリジナルのDOOMのWADを指してこのように呼ぶそうです)の2つのファイルが必要です。が、移植先の環境にファイルなど高尚なものはないので、下記の作戦でファイルアクセスなしでも動作するように改造します。

- ファイルデータ: 静的配列に置き換え(変換ツールも作る)

- ファイルデスクリプタ: 独自の構造体に置き換え

- ファイルオープン: prboom.wadとIWADファイル以外は無視(=常にオープン処理を失敗させる)

- ファイル読み出し: 静的配列からのコピーに置き換える

- ファイルシーク: 静的配列のポインタ移動に置き換える

ファイルアクセスを行うコードはシステム(src/SDL/i_system.c)に実装されていますので、ファイルアクセスしている実装を全部静的配列へのアクセスに書き換えます。他の場所(src/d_main.c, src/w_wad.c)のファイルアクセスしている箇所も同様に置き換えます。

ファイルから配列へ変換

ファイルアクセス機能を置き換えたので、ファイル(DOOM.WADとprboom.wad)をC言語の静的配列に変換する方法も作りましょう。

変換方法は色々あると思いますが、昔作った「CmakeでバイナリをC言語の配列に変換する」やつを使います(2023年6月16日の日記参照)。こやつは適当に作った割に意外と便利です。

画面描画への対処

画面描画を削除するとDOOMが動いているかどうかわかりません。移植先の環境に画面を描画するような高尚な機能はないので、UARTとANSIエスケープシーケンスを利用して画面描画の代わりとします。

UARTの出力を受け取る端末には文字を出力する以外にもたくさんの機能があります。端末の各種機能のなかから「背景色の設定+空白の出力」をピクセル描画の代わりとして利用します。端末によって対応する機能は異なり(ECMA-48やANSI X3.64仕様が有名)ますが、今回の実装ではANSI X3.64のカーソル移動、文字色の変更機能を使用します。大抵の端末ソフトが実装しているはずです。たぶん。

端末の文字は縦長(縦:横=2:1くらい、フォント依存です)が多いため、Space 2文字でだいたい正方形になります。つまり背景色変更 + Spece 2文字 = 1ピクセルとすれば画面の描画ができる寸法です。普通の文字サイズだと1ピクセルが大きくなりすぎるので、端末側のフォントサイズ設定で調整しましょう。

背景色を変更するエスケープシーケンスはこんな感じ。

- 256-color mode: ESC[48;5;<n>m

- 24bit color mode: ESC[48;2;<r>;<g>;<b>m

24bit色モードであれば1つのピクセルを表現するために、エスケープシーケンス16バイト+スペース2バイト = 18バイト必要になります。極めて効率が悪いですが、とりあえず動かすために先に進みましょう。

方針が決まったところで画面描画の実装(src/SDL/i_video.c)を改造します。prboom2の画面はフルカラーではなくパレット描画なので、パレット操作をする部分も合わせて改造します。

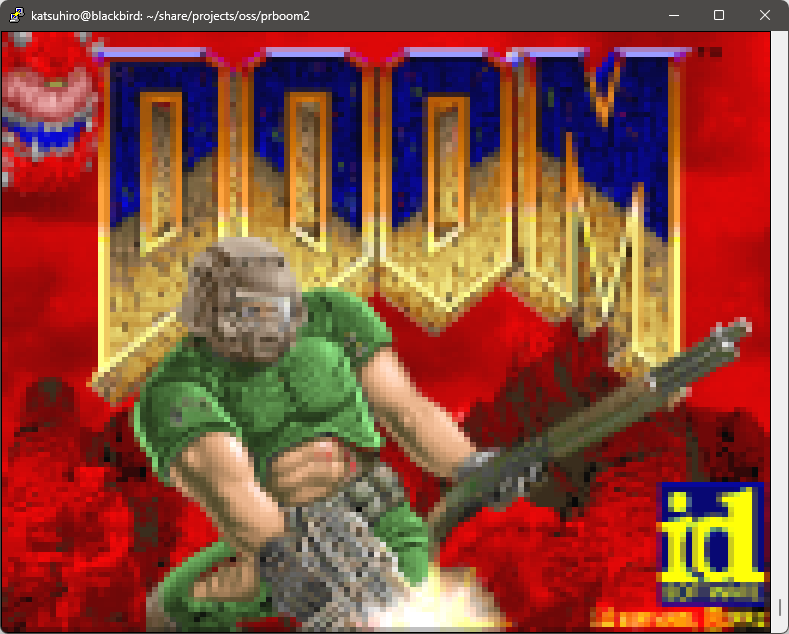

prboom2が動作している様子(ウインドウはPuTTY、画面サイズ128x120、フォントサイズ5pt)

実際描画してみるとこんな感じです。ウインドウタイトルを見るとわかりますが、SDLによる描画ではなく端末ソフトウェアPuTTYの画面です。

とりあえず動きました。やったね。画面描画が遅い問題は、次回以降対処していこうと思います。

コメント一覧

- コメントはありません。

この記事にコメントする

この記事にコメントする

2024年6月24日

何もない組み込み環境でDOOMを動かす - その1 - 準備編

目次: RISC-V

みなさまはDOOMをご存じでしょうか?特に海外で超有名なFPS(First Person Shooter、一人称視点のシューティングゲーム)の草分け的な存在です。1993年にid Softwareが開発したロングセラーシリーズです。オリジナルのid Softwareによる実装も2012年にオープンソースになりました(リポジトリへのリンク)。

日本ではそれほどでもない気がしますが、海外ではDOOMの人気は絶大で海外エンジニアの間ではゲーム機ではない電子機器(プリンタ、カメラ、ATMまで)でDOOMを動作させる改造が非常に人気のようです。

DOOM移植の良いところとしては、3D描画のゲームなので画面が派手で目を引きます。それでいて昔のゲームなので、しょぼいスペックの機器でもそこそこ動きます。操作せずに放っておいてもデモが実行される点も素晴らしいです。

今回はオリジナルのDOOMではなくて、クローン実装のprboom2(リポジトリへのリンク)を使います。prboom2はLinuxで簡単に動作確認できて楽です。いいですね。

IWADファイル

DOOMはゲームエンジンなので実行時にはゲームデータを指定しなければなりません。ゲームデータは*.WADファイル(Where's All Dataの略らしい)に格納されていて、オリジナルDOOMのWADファイルのことをIWAD(Internal WAD)と呼ぶようです。IWADはDOOMの製品版に付属しているはずです、見たことがないから知らないですけど。本来はオリジナルDOOMを購入しDOOM.WADを持ってくるべきですが、手に入れる手段がなさそうです……。

ネット検索するとIWADを公開しているサイトがあるのでどうにかして手に入れてください。Doom Wiki(リンク)にDOOM.WADのMD5 hashが掲載されているので、入手したIWADファイルがどのバージョンか(あるいは壊れていないか)確認しましょう。

今回はIWADファイルはDOOM.WAD、バージョン1.8のもので試します。

Linuxで動作確認

まずは普通に動かしてみます。ビルドは簡単でbootstrapとconfigureを実行してmakeするだけです。SDLがインストールされていない環境の場合はlibsdl2-devのインストールが必要かもしれません。

prboom2のビルドと動作確認

$ cd prboom2 $ ./bootstrap $ ./configure $ make $ ./src/prboom -iwad DOOM.WAD

DOOM同様prboom2もゲームエンジンなので実行時にはゲームデータを指定しなければなりません。ビルド時に勝手に生成されるprboom.wadファイルと、ゲームデータが入ったIWADファイル(オリジナルのDOOM、freedoomなど)の2つが必要です。prboom.wadはカレントディレクトリに置けば勝手に見つけます。IWADファイルはオプション-iwadで指定しましょう。

音声なしで起動したければ-nosound、フルスクリーンではなくウインドウモードが良ければ-nofullscreenオプションが使えます。フルスクリーンとウインドウモードの切り替えはゲーム内のオプションから設定することもできます。

確認だけで終わってしまいました。次回から組み込み環境への移植を始めたいと思います。

コメント一覧

- コメントはありません。

この記事にコメントする

この記事にコメントする

2024年6月21日

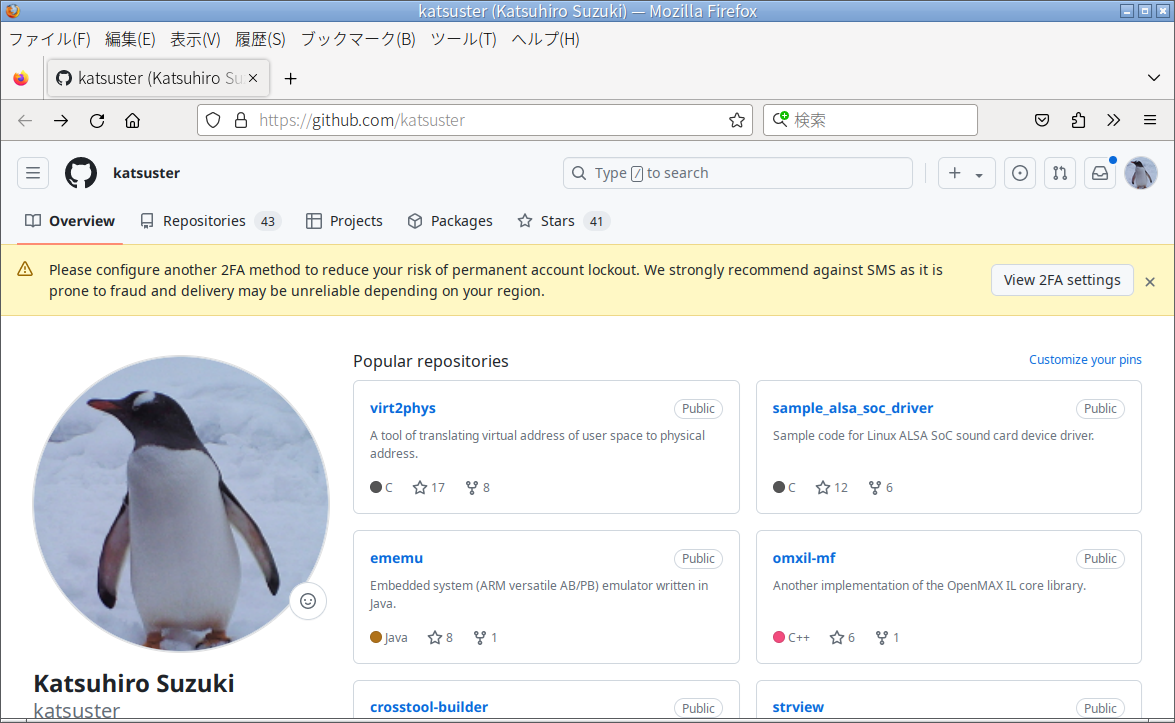

GitHubの2FA手法としてSMSが非推奨となった

タイトルのとおりなのですがGitHubアカウントの2FA(二要素認証、2 Factor Authentication)で使える手法として、SMSが非推奨になりました。最近、GitHubではこんな警告が出ます。

検索用に文字起こししておくと、

GitHubの2FA手法に関する警告、文字起こし

Please configure another 2FA method to reduce your risk of permanent account lockout. We strongly recommend against SMS as it is prone to fraud and delivery may be unreliable depending on your region. (適当訳) アカウントが永久にロックアウトされる危険性を減らすため、他の2FA手法を設定してください。 SMSは詐欺にあいやすく地域によっては配送が信用できない場合があるので、SMSはお勧めしません。 (strongly recommend against itなので「利用を避けることを推奨する」くらい強い意味かも?)

SMSが非推奨になった理由は詳しく書かれていませんが、携帯電話番号乗っ取り被害(スマホの電話番号を乗っ取られる「SIMスワップ」被害が増加 求められる対策とは? - ITmedia NEWS)を受けてのものでしょう。

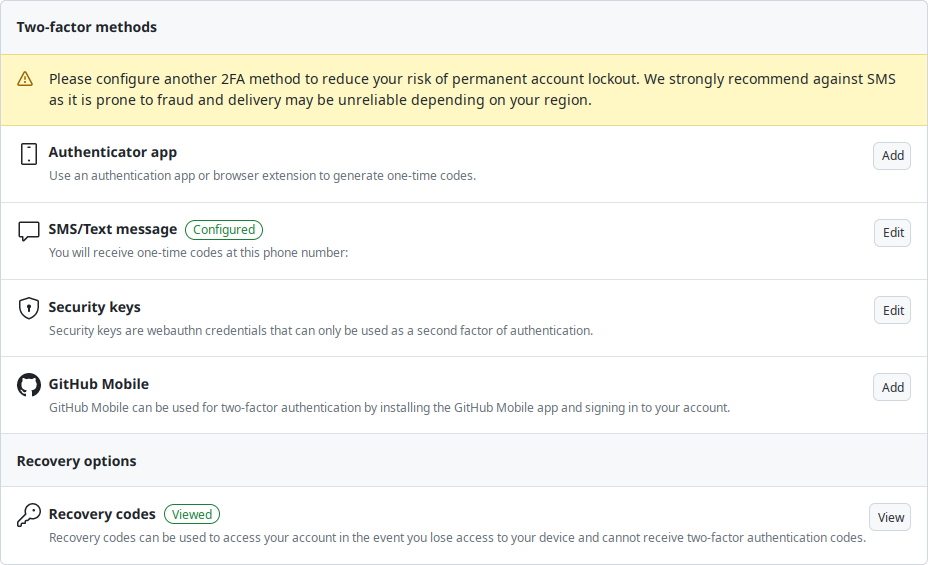

SMS以外の2FA手法は下記のものがあります。

Authenticator appが最もお手軽でしょう。スマホに過剰に依存するのはあまり好きじゃないですけど。Authenticator appはスマホの紛失や破損で設定が消し飛ぶと2FAできなくなる弱点がありますから、設定のバックアップが取れるアプリを選択すると良いと思います。

例えばGoogle Authenticatorなら[アカウントを移行] - [アカウントのエクスポート]とするとQRコードが表示され、別のスマホに設定を丸ごと移行可能です。アカウントエクスポート用のQRコードがバックアップデータ代わりになりそうですが、時間制限とかあるんですかね??

Security keysはどうかと調べてみると、1つ1万円〜2万円(YubiKey 5 NFC, YubiKey 5 bio)となかなかのお値段でした。これも紛失や破損に備えるなら2つ購入した方が良いでしょうから、GitHubの2FAのために2万円〜4万円払えるか?というとうーん、嫌ですね……。

しばらくはAuthenticator appで運用したいと思います。

コメント一覧

- コメントはありません。

この記事にコメントする

この記事にコメントする

2024年6月17日

GPSDに外部から接続する方法

目次: 自宅サーバー

昔買って放置していた秋月のGPS受信機キット(太陽誘電のGYSFDMAXBを使用しているそうな)を組み立てて、サーバーPCに接続しました。GPSが送ってくるNMEAメッセージはgpsdが一旦受け取りますが、このメッセージをローカルマシン以外から見る方法が地味にわからなかったのでメモしておきます。環境はDebian Bookwarmです。

どうやらgpsdは直接ソケットをlistenしているわけではなく、gpsd -> systemd -> 外部という形になっているようです。まずsystemdの設定を変更します。

systemdのソケット設定変更

# /etc/systemd/system/sockets.target.wants/gpsd.socket [Socket] ListenStream=/run/gpsd.sock #ListenStream=[::1]:2947 #ListenStream=127.0.0.1:2947 # To allow gpsd remote access, start gpsd with the -G option and # uncomment the next two lines: ListenStream=[::]:2947 ListenStream=0.0.0.0:2947 SocketMode=0600 BindIPv6Only=no

次にgpsdの設定を変更します。オプションに-G(外部からの接続を受け付けるためのオプション)を追加します。

gpsdの設定変更

# /etc/default/gpsd # Other options you want to pass to gpsd GPSD_OPTIONS="-G"

設定を反映します。

設定の反映とソケット設定の確認

# systemctl daemon-reload # systemctl restart gpsd.socket # systemctl restart gpsd.service # netstat -tlp | grep gpsd tcp 0 0 0.0.0.0:gpsd 0.0.0.0:* LISTEN 1/init

設定を反映するとsystemd(pid=1, initプロセス)がポートgpsd(= 2947)をlistenしていること、listenアドレスがlocalhostではなく0.0.0.0つまりinaddr_anyになっていることが確認できます。

あとは外部のマシンからxgps (gpsdが動いているマシンのIP):2947などとすれば、gpsdに接続してNMEAメッセージが届いていることを確認できるはずです。

悲しいオチ

NMEAメッセージは送ってきてくれますが、窓際に設置して1時間位放置してもまったくGPS衛星を捕捉しません。壊れてしまったのだろうか……。

コメント一覧

- hdkさん(2024/06/22 22:08)

GPSの最初の同期を取る時は見晴らしのいい屋外に持ち出してやったほうがいいと思います。以前買ったGPS内蔵のノートパソコンでも、最初だけは外付けアンテナをつないで屋外でやっとという感じでした。スマートフォンは携帯電話の電波や無線LANの情報を元に高速同期するのであれに慣れてしまうと簡単に掴めそうに思ってしまいますが、そういうのがないGPSは窓際なんかでは厳しそうです。 - すずきさん(2024/06/23 00:12)

ありがとうございます。バルコニーではない出窓(天井など邪魔なものがなく、空が全面に見える)、ギリギリまで持ってきたらやっと同期が取れました。

でも電池入れてないので、電源を切ったら同期情報が消えてしまうんですよね。もう出窓の側から動かせないぞ……これ……。 - Bobさん(2025/06/04 09:25)

BindIPv6Only=no does not work with bookworm

If yes, it grabs satellites very quickly - すずきさん(2025/06/05 23:32)

Thnaks for your information!

この記事にコメントする

この記事にコメントする

| < | 2024 | > | ||||

| << | < | 06 | > | >> | ||

| 日 | 月 | 火 | 水 | 木 | 金 | 土 |

| - | - | - | - | - | - | 1 |

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 | - | - | - | - | - | - |

最近のコメント5件

最近の記事20件

-

25年12月26日

25年12月26日

すずき (12/30 14:01)

「[Linuxのjournal操作メモ] 目次: Linux最近のLinuxディストリビューションはsystemdを採用している...」 -

23年4月10日

23年4月10日

すずき (12/29 23:24)

「[Linux - まとめリンク] 目次: Linuxカーネル、ドライバ関連。Linux kernel 2.4 for ARMが...」 -

25年12月22日

25年12月22日

すずき (12/28 23:39)

「[ゲームを買ったら遊びましょう3] 目次: ゲーム前回の振り返り(2024年10月20日の日記参照)から1年経ちました。所持し...」 -

21年12月28日

21年12月28日

すずき (12/25 00:40)

「[ゲーム - まとめリンク] 目次: ゲームNintendo DSを買ったパネルでポンDS最近の朝はパネポンDS聖剣伝説DSチ...」 -

08年3月25日

08年3月25日

すずき (12/24 22:16)

「[シムシティDS2クリア] 目次: ゲームシムシティDS2のチャレンジモード「現代 温暖化」編をクリアして、スタッフロールを拝...」 -

25年12月10日

25年12月10日

すずき (12/24 01:02)

「[LinuxからBIOS/UEFIの設定を取得する] 目次: Linux設定によって何か動作を変えたい、PC再起動するのが嫌な...」 -

25年12月16日

25年12月16日

すずき (12/24 00:47)

「[initramfsの更新方法] 目次: Linuxいつも忘れてググっている気がするのでメモしておきます。Linuxカーネルを...」 -

16年3月2日

16年3月2日

すずき (12/24 00:37)

「[Device Treeの謎] 目次: LinuxDevice Treeを使ってARM Linuxを起動したとき、どうやってコ...」 -

25年12月19日

25年12月19日

すずき (12/21 00:11)

「[preadとlseek + readは何が違う?] 目次: Linux前回(2025年12月18日の日記参照)はpreadと...」 -

25年12月8日

25年12月8日

すずき (12/20 21:48)

「[LXPanelのボタン入れ替えが使えないときの直し方] 目次: LinuxLXDEにはLXPanelといってタスクバーやスタ...」 -

25年12月18日

25年12月18日

すずき (12/20 19:11)

「[preadとlseek + readは違います] 目次: Linux知っている人には「なんだそんなことか」で終わりな話なんで...」 -

25年12月11日

25年12月11日

すずき (12/19 23:59)

「[Ubuntuのカーネルパニック画面] 目次: LinuxUbuntu 24.04 LTSで起動中にカーネルパニックを起こすと...」 -

22年4月13日

22年4月13日

すずき (12/19 10:49)

「[C言語とlibc - まとめリンク] 目次: C言語とlibcC言語について。C++言語もたまに。プログラムの落とし穴、演算...」 -

16年1月25日

16年1月25日

すずき (12/19 10:48)

「[紆余曲折だったC++11のoverrideとfinal] 目次: C言語とlibc最近cpprefjp(リンクはこちら)のコ...」 -

16年1月8日

16年1月8日

すずき (12/19 10:48)

「[C, C++の可変引数マクロでのつまづきとGNU拡張構文] 目次: C言語とlibcC99, C++11の可変引数マクロでは...」 -

13年8月11日

13年8月11日

すずき (12/19 10:47)

「[C++とPythonのクラスと動的型付け] 目次: C言語とlibc初めて触れたオブジェクト指向言語がC++で、その次がJa...」 -

23年9月11日

23年9月11日

すずき (12/19 10:42)

「[Windows - まとめリンク] 目次: WindowsWindows XPのブリッジ機能colinuxとWindowsの...」 -

08年9月10日

08年9月10日

すずき (12/19 10:42)

「[Windows PCの容量が足りません] 目次: Windows最近Windowsの入っているパーティション(Cドライブ)の...」 -

08年9月11日

08年9月11日

すずき (12/19 10:41)

「[Windows XPを再インストール] 目次: WindowsCドライブを35GBに切り直してWindows XPを再インス...」 -

22年8月16日

22年8月16日

すずき (12/19 10:39)

「[このWindows PCはN年経過しています] 目次: Windowsゲーム用PCにWindows 10をインストールしまし...」

こんてんつ

wiki

wiki Linux JM

Linux JM Java API

Java API過去の日記

2002年

2002年 2003年

2003年 2004年

2004年 2005年

2005年 2006年

2006年 2007年

2007年 2008年

2008年 2009年

2009年 2010年

2010年 2011年

2011年 2012年

2012年 2013年

2013年 2014年

2014年 2015年

2015年 2016年

2016年 2017年

2017年 2018年

2018年 2019年

2019年 2020年

2020年 2021年

2021年 2022年

2022年 2023年

2023年 2024年

2024年 2025年

2025年 2026年

2026年 過去日記について

過去日記についてその他の情報

アクセス統計

アクセス統計 サーバ一覧

サーバ一覧 サイトの情報

サイトの情報合計:

本日: